Компания Solana Mobile анонсировала релиз собственной монеты SKR для мобильной экосистемы в январе 2026 года.

Компания Solana Mobile анонсировала релиз собственной монеты SKR для мобильной экосистемы в январе 2026 года.

Seek and you will find.SKR is coming in January 2026 ? pic.twitter.com/cwtlp8G8Zf

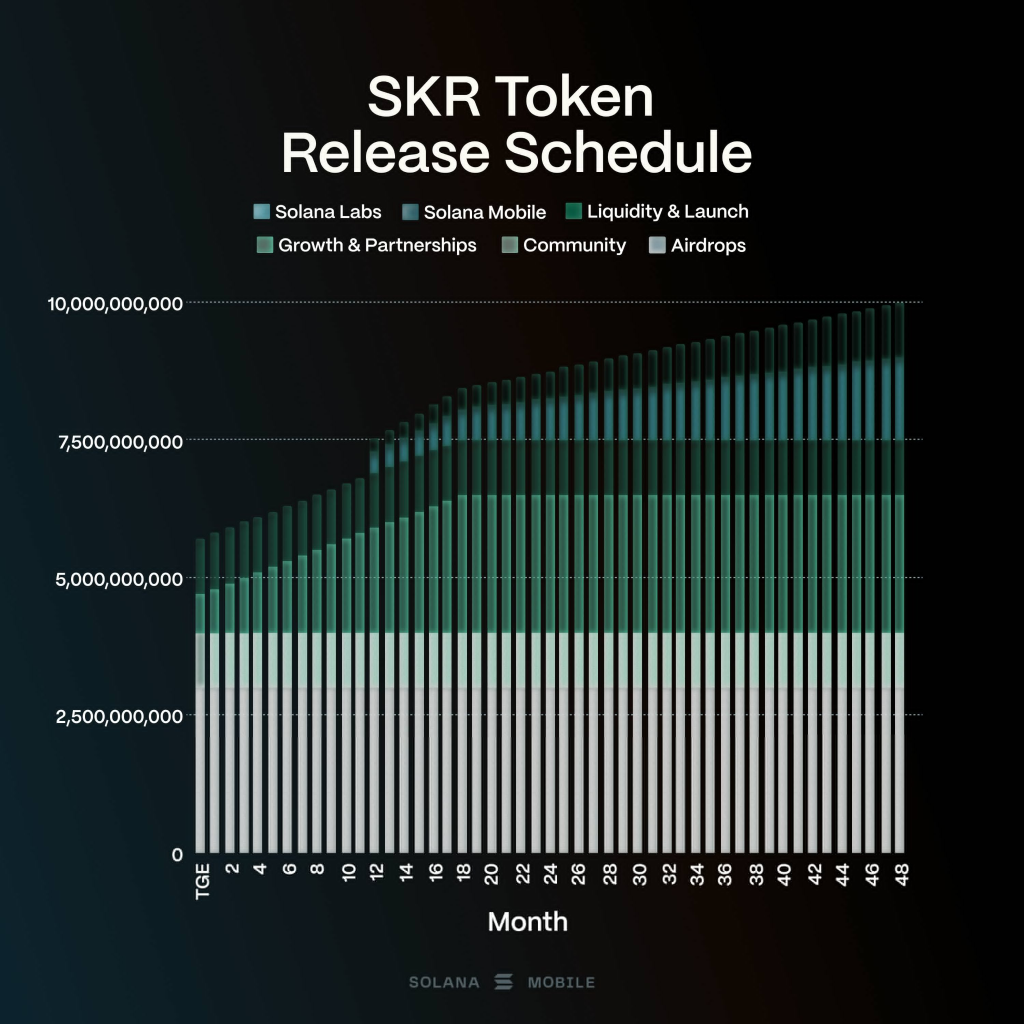

— Seeker Solana Mobile (@solanamobile) December 3, 2025Общее предложение составит 10 млрд токенов. Из них 30% (3 млрд SKR) предназначены для аирдропа. Распределение остальных активов выглядит следующим образом:

Эмиссия SKR предполагает линейную инфляцию для поощрения ранних стейкеров. Полная модель токеномики и детали распределения раскроют на конференции Solana Breakpoint, которая пройдет с 11 по 13 декабря.

Источник: X.

Источник: X.

Изначально главной инновацией Solana Mobile был не телефон Seeker, а его децентрализованный магазин приложений (Dapp Store) с более чем 100 проектами на Solana. Цель состояла в том, чтобы создать полноценную экосистему, а не просто «устройство для заработка», как это было с первой моделью — Saga.

Токен SKR должен стать основным инструментом для стимулирования роста Solana dApp Store.

Одновременно компания представила концепцию «Хранителей» (Guardians) — участников, ответственных за безопасность и доверие в экосистеме. В сообщении говорится, SKR будет ключевым элементом этой системы:

Источник: X.

Источник: X.

Команда Ledger обнаружила неустранимую уязвимость в чипе смартфонов Seeker — MediaTek Dimensity 7300 (MT6878). С ее помощью злоумышленники могут получить полный контроль над устройством.

Инженеры по безопасности стоящей за криптокошельком компании Шарль Кристен и Лео Бенито протестировали атаку на популярный процессор через электромагнитные импульсы. Их применили во время первичной загрузки системы. В итоге специалистам удалось полностью обойти все уровни защиты чипа.

Установка для электромагнитной атаки. Источник: Ledger.

Установка для электромагнитной атаки. Источник: Ledger.

«Не существует способа безопасно хранить и использовать свои приватные ключи на этих устройствах», — заявили Кристен и Бенито.

Найденную уязвимость нельзя исправить с помощью обновления ПО или патча. Проблема зашита в кремниевую структуру MT6878.

Вероятность успеха подобной атаки низка — от 0,1% до 1%. Однако, по словам специалистов, благодаря возможности повторять попытку каждую секунду злоумышленник может получить доступ к устройству всего за несколько минут.

«Мы можем генерировать попытку атаки примерно раз в секунду. Это позволяет нам в автоматическом режиме циклически перезагружать устройство, применять электромагнитный импульс и, в случае неудачи, немедленно повторять процедуру с самого начала», — пояснили инженеры.

В ответ на обнаружение проблемы компания MediaTek заявила, что MT6878 изначально не проектировался для защиты от подобных атак. Угрозы с использованием электромагнитных импульсов находятся «за пределами проектных требований» данного компонента, отметили представители фирмы.

Напомним, в ноябре 2023 года аналитики CertiK выявили критическую уязвимость в смартфоне Saga.