Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

Европейские правоохранительные органы арестовали девять предполагаемых участников сети, похитившей более 600 млн евро у жертв из разных стран. Об этом сообщается в пресс-релизе Eurojust.

Скамеры создавали фальшивые инвестиционные платформы, внешне похожие на легальные криптосервисы, и обещали «клиентам» высокую доходность. Жертв привлекали через социальные сети, телефонные звонки и рекламу. После перевода средств пользователи теряли доступ к своей криптовалюте.

Операция прошла 27 и 29 октября в Испании, Германии и на Кипре. Арестованным предъявлены обвинения по статьям об участии в отмывании денег, полученных в результате мошеннической деятельности. В ходе обысков изъяты 800 000 евро на банковских счетах, 415 000 евро в криптовалюте и 300 000 евро наличными.

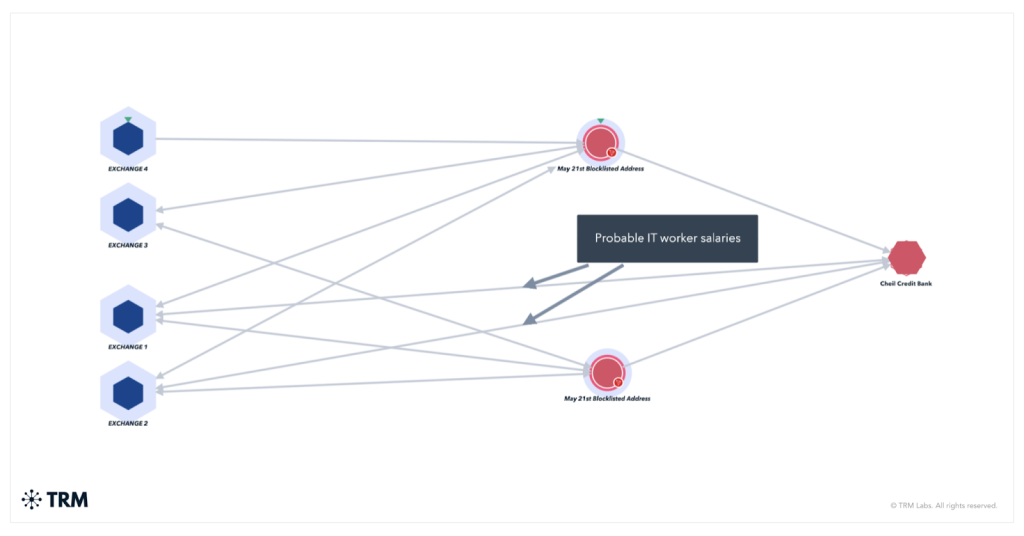

4 ноября Минфин США объявил о введении санкций против глобальных финансовых институтов КНДР и причастных к ним лиц.

Их обвинили в отмывании доходов, полученных от незаконной деятельности, включая киберпреступность и мошенничество. По мнению властей, эти средства напрямую финансируют программы создания оружия массового уничтожения и производства баллистических ракет.

В списке — двое северокорейских банкиров, которые помогали управлять средствами, включая ~$5,3 млн в криптовалюте, через структуру Cheil Credit Bank. Кроме того, OFAC ввело санкции против иностранных представителей северокорейских банков, включая старших сотрудников Koryo Commercial Bank, Ryugyong Commercial Bank, Foreign Trade Bank и ЦБ КНДР.

Часть из них связана с группировкой, занимающейся программами-вымогателями, которая атаковала американские компании и отмывала доходы от деятельности IT-работников за рубежом.

По данным TRM Labs, внесенные в список 53 криптоадреса в совокупности хранят свыше $5,4 млн. Большая часть средств в USDT заморожена в ходе масштабной блокировки, проведенной Tether в апреле-мае 2025 года.

Схема подозреваемой оплаты оклада IT-сотрудникам КНДР за рубежом. Источник: TRM Labs.

Схема подозреваемой оплаты оклада IT-сотрудникам КНДР за рубежом. Источник: TRM Labs.

Связанные с Cheil Bank адреса показывают регулярные транзакции, напоминающие переводы зарплаты. Вероятно, они отражают доход IT-специалистов, работающих за рубежом под вымышленными именами. Между июнем 2023 и маем 2025 года контролируемые Cheil кошельки получили свыше $12,7 млн.

По данным Минфина США, за последние три года Северная Корея похитила более $3 млрд, преимущественно в криптовалюте, используя сложные кибератаки. По оценке TRM Labs, только в 2025 связанные с КНДР хакеры украли $2,7 млрд, главным образом за счет рекордного взлома биржи Bybit в феврале.

Власти Гонконга предъявили обвинения 16 лицам, включая бывшего юриста и инфлюенсера Джозефа Лама, в связи со скандалом вокруг криптобиржи JPEX. Об этом сообщили в South China Morning Post,

В апреле 2024 года 72 человека были арестованы по подозрению в мошенничестве, связанном с торговой площадкой. JPEX управляла криптотрейдинговой платформой без лицензии, вводя клиентов в заблуждение и позиционируя себя как легитимную биржу.

По данным следствия, руководство площадки обмануло более 2700 инвесторов на сумму 1,6 млрд гонконгских долларов (~$205,8 млн).

В Гонконге арестованы 72 человека, связанные с биткоин-биржей JPEXПо данным СМИ, это крупнейшее финансовое мошенничество в истории Гонконга. Шесть фигурантов были ключевыми членами команды JPEX, еще семь, включая Лама, являлись инфлюенсерами или операторами внебиржевой торговли криптовалютой. Интерпол выпустил «красные» уведомления в отношении трех беглецов. По версии следствия, они играли центральную роль в схеме.

По данным Европола, в ходе международной операции ликвидированы три мошеннические сети. Их деятельность была направлена на кражу средств с кредитных карт и отмывание денег на общую суму ~$344 млн.

4 ноября следователи из девяти стран провели совместную операцию. Целью стали 44 подозреваемых, включая предполагаемых операторов сетей, поставщиков платежных услуг, посредников и менеджера по рискам. Задержаны 18 человек, среди которых пять руководителей четырех немецких компаний.

Three criminal networks suspected of misusing credit card data from cardholders across 193 countries; 18 suspects arrested.Read more in our press release: https://t.co/Qb0cegnUF1 pic.twitter.com/SWTdN4D0sI

— Europol (@Europol) November 5, 2025Следствие полагает, что в период с 2016 по 2021 год злоумышленники использовали похищенные данные для создания более 19 млн фиктивных подписок на порносайтах, сервисах знакомств и стриминговых платформах. Списания по картам были относительно небольшими — около $58 в месяц — и сопровождались расплывчатыми описаниями.

Для сокрытия операций мошенники задействовали многочисленные подставные компании, преимущественно зарегистрированные в Великобритании и на Кипре, используя инфраструктуру Сrime-as-a-Service. В результате действий злоумышленников пострадали более 4,3 млн пользователей в 193 странах.

По итогам 29 обысков на территории Германии изъято имущество на сумму более $40 млн, включая роскошные автомобили, криптовалюту, ноутбуки, мобильные телефоны.

Кибербезопасность Лувра была ненадежной, а масштабные сбои в системе не исправляли годами, чем, вероятно, и воспользовались участники недавнего ограбления. Об этом говорится в расследовании французской газеты Libération.

Журналисты утверждают: еще в 2014 году специалисты Национального агентства по кибербезопасности обнаружили уязвимости в безопасности музея.

Источник: Интерпол.

Источник: Интерпол.

В ходе аудита экспертам удалось проникнуть в сеть Лувра с простых офисных компьютеров. Это позволило дистанционно повредить систему видеонаблюдения, а также изменить права доступа на пропусках.

Также облегчили взлом пароли систем безопасности. Журналисты узнали, что в 2014 году для получения доступа к серверу, управлявшему видеонаблюдением, нужно было ввести пароль Louvre.

В 2015 году музей повторно организовал аудит, который продлился полтора года. Отчет под грифом «конфиденциально», с которым ознакомились журналисты, подготовлен в 2017 году. В нем, как и в предыдущем, эксперты дали неудовлетворительную оценку защите музея. Руководству Лувра рекомендовали чаще менять пароли и не пренебрегать обновлением антивирусов.

Исследовав технические документы, предоставленные музеем между 2019 и 2025 годами, расследователи подчеркнули, что за восемь лет некоторые проблемы так и не урегулировали. Это касается не менее восьми программ, управляющих видеонаблюдением, контролем доступа и серверами. В документе 2021 года также отмечено, что ПО Sathi работает на операционной системе Windows Server 2003, поддержку которой Microsoft прекратила в 2015 году.

По данным Libération, в начале 2025 года полиция Парижа начала новый аудит безопасности музея и, в частности, его центров контроля. Ни Лувр, ни префектура полиции, ни Министерство культуры Франции не стали комментировать расследование.

Также на ForkLog:

От первых HTML-инициатив и экспериментов 90-х до нового стандарта x402. В новом материале ForkLog изучил историю микроплатежей в интернете.

Click to Pay: история микроплатежей от W3C до Lightning Network и x402