Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

Два вредоносных пакета в официальном репозитории языка программирования Rust сканировали устройства разработчиков с целью кражи криптовалют и секретной информации. С 25 мая 2025 года их успели загрузить 8424 раза. Об этом 24 сентября сообщили исследователи в сфере безопасности Socket.

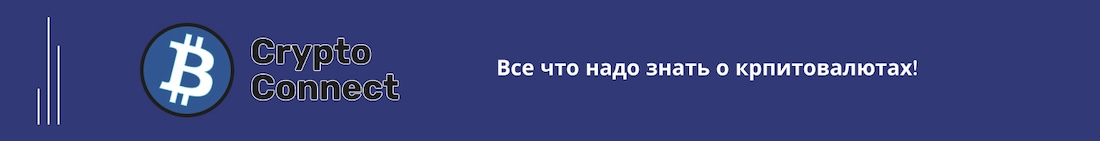

Вредоносы faster_log и async_println распространялись через реестр Crates.io, эквивалент npm для JavaScript. Они имитировали легитимный fast_log, скопировав его README-файл и метаданные репозитория. При этом зловред сохранил функцию логирования реального проекта, чтобы снизить подозрение.

Примеры мошеннических и настоящих пакетов для Rust-разработчиков. Источник: Socket.

Примеры мошеннических и настоящих пакетов для Rust-разработчиков. Источник: Socket.

ПО мошенников сканировало среду жертвы и исходные файлы проекта на предмет следующих элементов:

После нахождения совпадений код эксфильтрировал данные на закодированный URL-адрес.

Платформа в день уведомления удалила фейковые пакеты и заблокировала учетные записи мошенников.

Масштабная фишинговая кампания нацелилась на пользователей GitHub посредтвом криптовалютных дрейнеров, проникающих через фейковые приглашения на участие в программе поддержки стартапов Y Combinator.

24 сентября BleepingComputer сообщил, что злоумышленники использовали недостатки системы уведомлений для доставки мошеннических сообщений. Они создавали задачи в нескольких репозиториях и отмечали целевых пользователей.

При упоминании имени учетной записи в задачах GitHub автоматически отправляет уведомление. Поскольку письмо приходит с легитимного источника, оно попадает прямо во входящие сообщения.

В качестве приманки отправлялось приглашение оформить заявку на участие в предстоящем раунде финансирования Y Combinator с фондом в $15 млн. В некоторых репозиториях было открыто до 500 задач от пользователя, зарегистрировавшегося всего неделю назад.

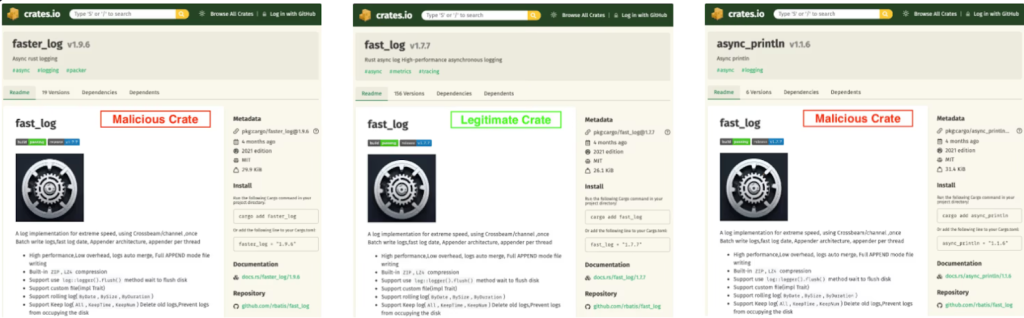

Сайт-подделка с намеренной ошибкой в доменном имени. Источник: BleepingComputer.

Сайт-подделка с намеренной ошибкой в доменном имени. Источник: BleepingComputer.

Получателям писем предлагалось перейти по фишинговой ссылке. Поддельный домен страницы был написан с почти незаметной ошибкой («l» вместо «i»). После перехода по ссылке запускался JavaScript, который предлагает верифицировать криптокошелек. Подписание запускало вредоносные транзакции для опустошения счетов.

После жалоб в GitHub, IC3 и Google Safe Browsing мошеннические репозитории были удалены.

25 сентября специалисты Microsoft Threat Intelligence обнаружили новый вариант вредоносного ПО XCSSET для macOS, созданного для кражи заметок, криптовалют и данных браузеров с зараженных устройств. Он распространяется путем поиска и заражения других проектов в среде для разработчиков Xcode, запускаясь при сборке продукта.

«Мы полагаем, что этот способ заражения и распространения основан на обмене файлами проектов между разработчиками, создающими приложения для Apple или macOS», — говорится в отчете экспертов.

Исследователи отметили несколько изменений в новой версии стилера:

23 сентября Секретная служба США сообщила о проведении операции, в ходе которой была обнаружена и обезврежена крупнейшая в истории страны SIM-ферма.

Согласно The New York Times, расследование по этому делу началось после того, как в начале года высокопоставленным чиновникам начали поступать анонимные звонки с угрозами. Жертвами стали два работника Белого дома и один сотрудник Секретной службы.

В ходе мероприятий удалось изъять более 300 совмещенных SIM-серверов и 100 000 SIM-карт. Ферма работала в 56 км от штаб-квартиры ООН, где проходило заседание Генеральной Ассамблеи с участием мировых лидеров. Спецслужбам удалось нейтрализовать ферму за несколько часов до заседания.

Источник: Секретная служба США.

Источник: Секретная служба США.

Мощности фермы позволяли за несколько минут разослать спам практически на все американские телефонные номера, а также вывести из строя всю национальную телекоммуникационную сеть.

В ходе расследования оперативники обнаружили пустые конспиративные квартиры, арендованные в Армонке (штат Нью-Йорк), Гринвиче (штат Коннектикут), Квинсе (штат Нью-Йорк) и Нью-Джерси. Агенты также изъяли огнестрельное оружие, компьютеры, мобильные телефоны и 80 граммов кокаина.

24 сентября подозреваемый в распространении ПО-вымогателя, которое вызвало масштабные сбои в системах европейских аэропортов, был задержан.

A man has been arrested in the UK by the NCA as part of an investigation into a cyber incident impacting Collins Aerospace.Read the full story https://t.co/v70Ullml4v@SouthEastROCU pic.twitter.com/v2DL1st9SC

— National Crime Agency (NCA) (@NCA_UK) September 24, 2025Правоохранители заявили, что арест произведен после расследования кибератаки, которая затронула программное обеспечение Multi-User System Environment (MUSE) от Collins Aerospace. На время расследования подозреваемый освобожден под залог.

Атака была обнаружена в пятницу, 19 сентября, когда появились первые сообщения о задержках рейсов. В списке транспортных узлов, испытывающих технические трудности, находятся лондонский Хитроу, Брюссельский аэропорт, аэропорт Дублина, берлинский аэропорт имени Вилли Брандта и другие.

В ходе международной операции под руководством Интерпола правоохранительные органы изъяли более $439 млн наличными и в криптовалюте. Правоохранители считают, что конфискованные средства связаны с киберпреступлениями, от которых пострадали тысячи жертв по всему миру.

Операция под кодовым названием HAECHI VI проводилась с апреля по август при участии властей 40 стран. В ее ходе следователи арестовали 400 криптокошельков и заблокировали более 68 000 связанных банковских счетов. В криптовалютах изъято около $16 млн.

В рамках операции в Португалии были арестованы 45 подозреваемых в незаконном доступе к счетам социального обеспечения. Кроме того, Королевская полиция Таиланда изъяла $6,6 млн, переведенных неназванной японской корпорацией на счета, контролируемые транснациональной преступной группой, состоящей из граждан Таиланда и Западной Африки.

Также на ForkLog: