Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

Киберпреступники распространяли фейковую рекламу по бесплатной установке TradingView Premium для загрузки вредоноса на Android жертвы. Об этом сообщили исследователи Bitdefender.

Использующееся ПО Brokewell появилось в начале 2024 года. Оно обладает широким спектром возможностей, включая кражу конфиденциальных данных, удаленный мониторинг и контроль зараженного устройства.

Согласно исследователям, целями кампании являлись пользователи криптовалют. Она действует как минимум с 22 июля, используя около 75 локализованных под ру-сегмент объявлений.

Пример рекламы злоумышленников. Источник: Bitdefender.

Пример рекламы злоумышленников. Источник: Bitdefender.

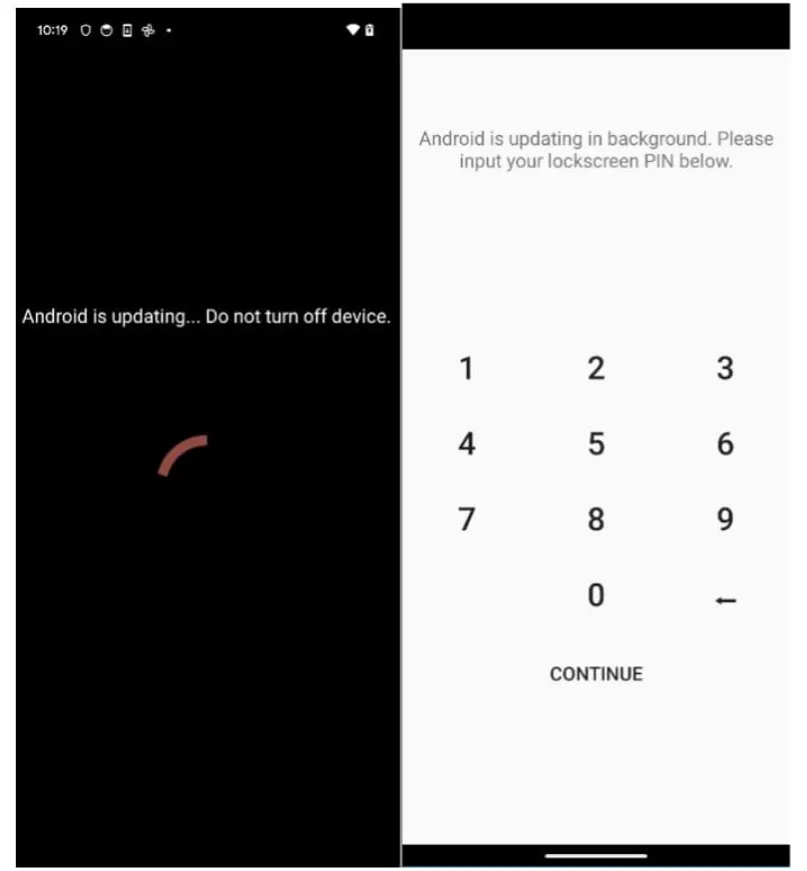

Когда жертва переходила по ссылке, она перенаправлялась на маскирующийся под оригинальный TradingView сайт, где предлагался вредоносный файл tw-update.apk. После установки приложение запрашивало доступ к функциям специальных возможностей. В случае согласия оно открывало якобы системное окно обновления. В это время инфостилер выдавал себе все необходимые разрешения.

Кроме того, злоумышленники пытались получить PIN-код блокировки экрана смартфона, имитируя системный запрос Android.

Просьба ввести PIN-код экрана блокировки смартфона от вредоносного ПО. Источник: Bitdefender.

Просьба ввести PIN-код экрана блокировки смартфона от вредоносного ПО. Источник: Bitdefender.

Эксперты отметили, что схема была рассчитана исключительно на мобильных пользователей: при переходе с другого устройства отображался безвредный контент.

По данным Bitdefender, поддельное приложение является «расширенной версией вредоносной программы Brokewell» и насчитывает следующие функции:

Исследователи из F6 сообщили о найденной в июне вредоносной схеме Phantom Papa. Злоумышленники рассылали письма на русском и английском языках с вложениями, содержащими стилер Phantom.

ПО основанное на коде CaaS-софта Stealerium позволяет операторам похищать пароли, банковскую и криптовалютную информацию, содержимое браузеров и мессенджеров.

Получателями вредоносных писем, содержащих стилер, были организации из различных сфер экономики: ритейла, промышленности, строительства, ИТ.

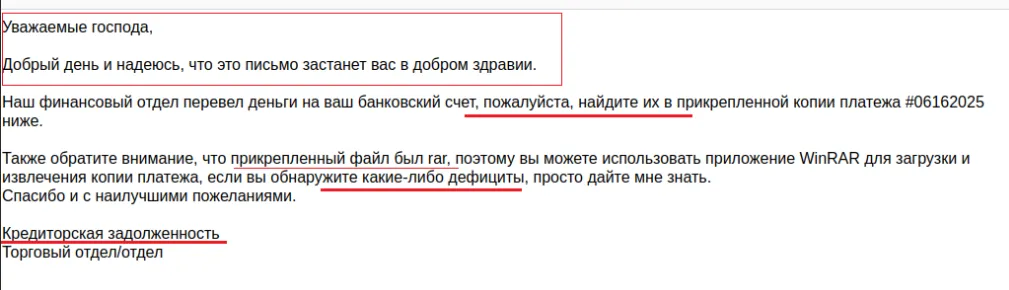

В отчете отмечается выбор злоумышленниками фейковых писем с темами сексуального характера вроде See My Nude Pictures and Videos. Также встречались классические фишинговые уловки наподобие «Прикрепленная копия платежа №06162025».

Фрагмент фишингового письма злоумышленников с предложением скачать архив. Источник: F6.

Фрагмент фишингового письма злоумышленников с предложением скачать архив. Источник: F6.

При распаковке и запуске вложенных в почту RAR-архивов файлов с расширением .img и .iso. на устройство проникал вредонос. После запуска на машине жертвы Phantom собирал подробную информацию о «железе» и системных конфигурациях, а также воровал файлы cookie, пароли, данные банковских карт из браузера, изображения и документы. Всю собранную информацию злоумышленники получали через Telegram-боты вроде papaobilogs.

Еще одна угроза для владельцев криптовалют — модуль Clipper. Он в бесконечном цикле с интервалом в 2 секунды извлекал содержимое буфера обмена. Если оно менялось, зловред сохранял его в файл. Далее сканировал активное окно на наличие слов, связанных с криптосервисами: «bitcoin», «monero», «crypto», «trading», «wallet», «coinbase».

В случае обнаружения начиналась фаза поиска в буфере обмена криптокошельков по популярным отрывкам адресов. При нахождении ПО заменяло кошельки пользователя на предустановленные адреса злоумышленников.

Также у Phantom есть модуль PornDetector. Он способен следить за активностью пользователя и, в случае нахождения одной из строк «porn», «sex», «hentai», создавать скриншот в файл. Если после этого окно все еще активно, модуль делает снимок с веб-камеры.

30 августа предположительно вымогатели из LunaLock разместили на странице сервиса для художников Artists&Clients информацию о взломе. Об этом сообщает 404 Media.

Злоумышленники потребовали от владельцев арт-маркетплейса выкуп в размере $50 000 в биткоине или Monero. В противном случае они обещали опубликовать все данные и передать произведения искусства ИИ-компаниям для обучения LLM-моделей.

На сайте был размещен таймер обратного отсчета, дававший владельцам несколько дней на сбор нужной суммы. На момент написания ресурс не работает.

«Это первый случай, когда я вижу, что злоумышленники используют угрозу обучения ИИ-моделей в качестве элемента своей тактики вымогательства», — отметила старший аналитик по киберугрозам Flare Тэмми Харпер в комментарии 404 Media.

Она добавила, что подобные действия могут оказаться действенными против художников ввиду чувствительной темы.

29 августа специалист по кибербезопасности под ником BobDaHacker обнаружил проблемы в защите ведущего мирового поставщика коммерческих роботов. Уязвимость позволяла машинам подчиняться произвольным командам.

Pudu Robotics — китайский производитель роботов для выполнения широкого спектра задач на производстве и в публичных местах.

BobDaHacker обнаружил, что административный доступ к управляющему ПО роботов оказался не заблокирован. По его словам, для атаки злоумышленнику достаточно получить действительный токен авторизации или создать тестовую учетную запись, которая предназначена для испытаний перед покупкой.

После прохождения первичной аутентификации дополнительных проверок безопасности не последовало. Атакующий получал возможность перенаправлять доставку еды или отключить весь парк ресторанных роботов. Это позволяло любому желающему вносить серьезные изменения: например, переименовывать роботов, чтобы усложнить восстановление.

Cloudflare заблокировал крупнейшую из когда-либо зарегистрированных DDoS-атак, пиковая мощность которой составила 11,5 Тбит/с. Об этом провайдер сетевых услуг сообщил 1 сентября.

Cloudflare's defenses have been working overtime. Over the past few weeks, we've autonomously blocked hundreds of hyper-volumetric DDoS attacks, with the largest reaching peaks of 5.1 Bpps and 11.5 Tbps. The 11.5 Tbps attack was a UDP flood that mainly came from Google Cloud.… pic.twitter.com/3rOys7cfGS

— Cloudflare (@Cloudflare) September 1, 2025«Системы защиты Cloudflare работают в усиленном режиме. За последние несколько недель мы в автономном режиме заблокировали сотни сверхмощных DDoS-атак, самая крупная из которых достигла пика в 5,1 млрд пакетов в секунду и 11,5 Тбит/с», — заявила компания.

Рекордная DDoS-атака длилась примерно 35 секунд и была комбинацией нескольких IoT-устройств и облачных провайдеров.

Также на ForkLog:

ForkLog в рамках ежемесячного дайджеста FLMonthly поговорил с шифропанком Антоном Нестеровым о главных угрозах конфиденциальности и способах им противостоять.

Главное за месяц: конец противостояния SEC и Ripple, интервью с шифропанком и динамика активов