Главной проблемой криптоиндустрии стала скорость вывода средств злоумышленниками после взломов.

Главной проблемой криптоиндустрии стала скорость вывода средств злоумышленниками после взломов. Об этом говорится в новом отчете Global Ledger, предоставленном ForkLog.

По словам аналитиков, в первом полугодии хакеры похитили более $3,01 млрд в ходе 119 взломов. Это в полтора раза превышает общие убытки криптовалютной индустрии за весь прошлый год.

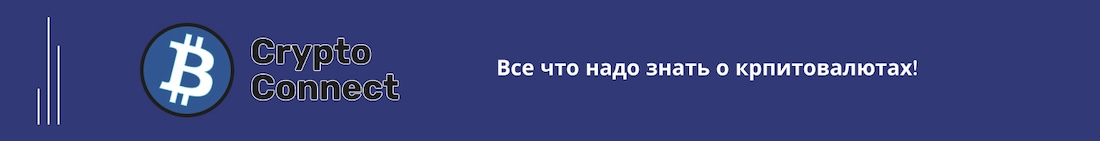

По данным Ledger, в 84% случаев системы безопасности регистрировали инциденты в день их возникновения. Оказалось, что этого недостаточно. В 68,1% атак украденные средства перемещались еще до того, как компании обнаруживали взлом.

В 10,1% инцидентов злоумышленники выводили деньги мгновенно, а в 64,7% — в первые 24 часа.

Источник: Global Ledger.

Источник: Global Ledger.

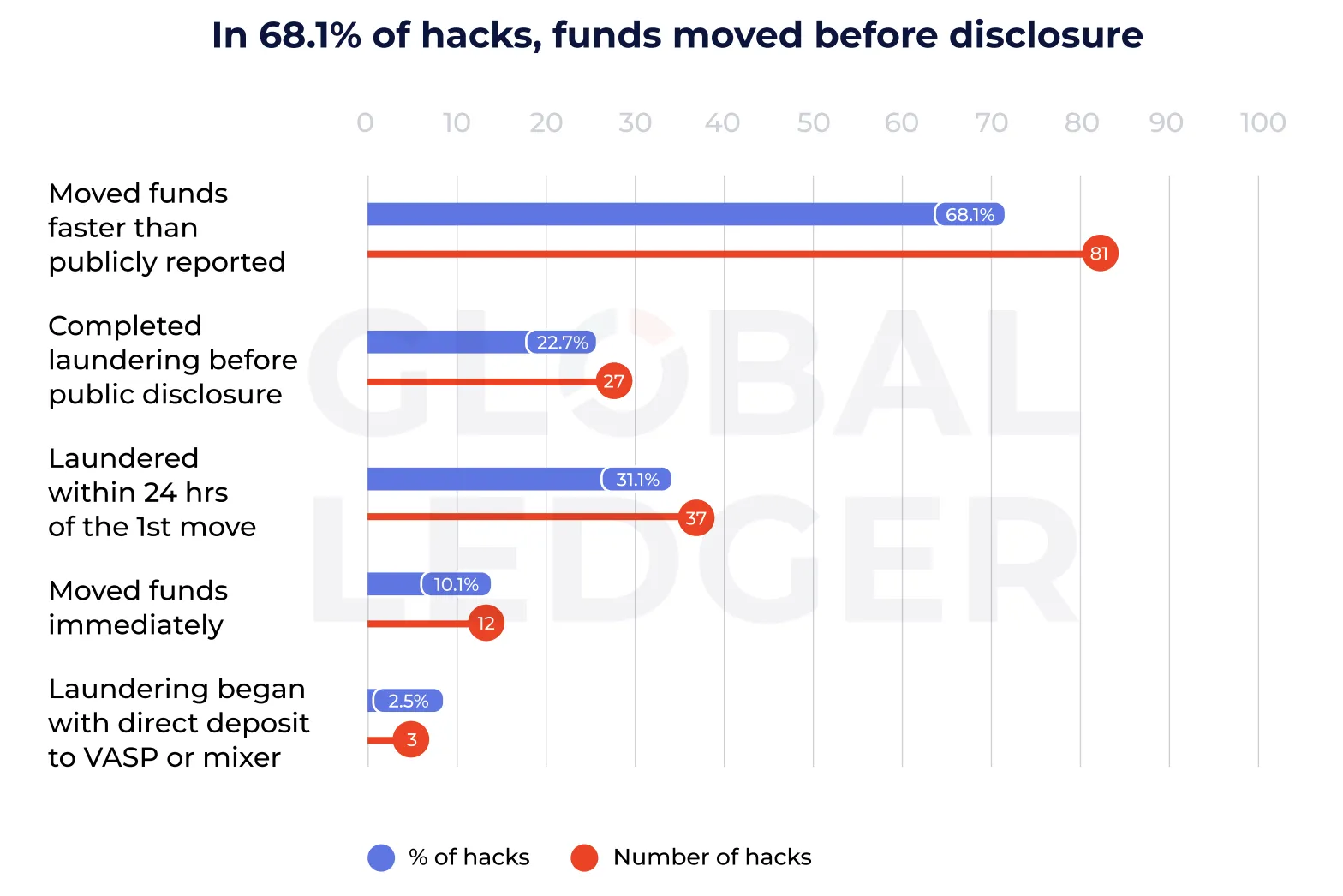

Рекордная скорость перевода составила 4 секунды. При этом среднее время от атаки до первого перемещения — 15 часов. Публичное раскрытие обычно занимает 37 часов. Это значит, что у киберпреступников есть более 20 часов для заметания следов.

«Даже при наличии технических возможностей для отслеживания и заморозки цифровых активов правовые системы не успевают адаптироваться к скорости незаконных операций», — отметил CEO сервиса Recoveris Марчин Зараковски.

В 22,7% случаев (свыше $34 млн) отмывание завершалось до раскрытия инцидента, а в 31,1% — в течение 24 часов после первого движения. Самое оперативное полное отмывание — от инцидента до конечного депозита — заняло 2 минуты 57 секунд, что на 70% превышает скорость самого быстрого времени реакции (5 минут 1 секунда).

Из-за задержек AML самые быстрые хакеры получают 75-кратное преимущество. Источник: Global Ledger.

Из-за задержек AML самые быстрые хакеры получают 75-кратное преимущество. Источник: Global Ledger.

Специалисты отметили, что только 4,2% украденных средств удалось восстановить, несмотря на возможность отслеживать адреса. К причинам они отнесли медленные юридические механизмы и проблемы в международном сотрудничестве.

«Хотя самые быстрые перемещения можно выявить, самые медленные случаи отмывания средств еще предстоит идентифицировать — включая те, что связаны с инцидентом на Bybit, поскольку средства все еще находятся в движении», — говорится в отчете.

Жизнь после BybitПо словам экспертов, после крупных взломов хакеры медленнее переводят средства — им нужно дробить переводы для маскировки. Поэтому средние показатели «могут создавать ложное ощущение, что у комплаенс-команд и следователей больше времени, чем есть на самом деле».

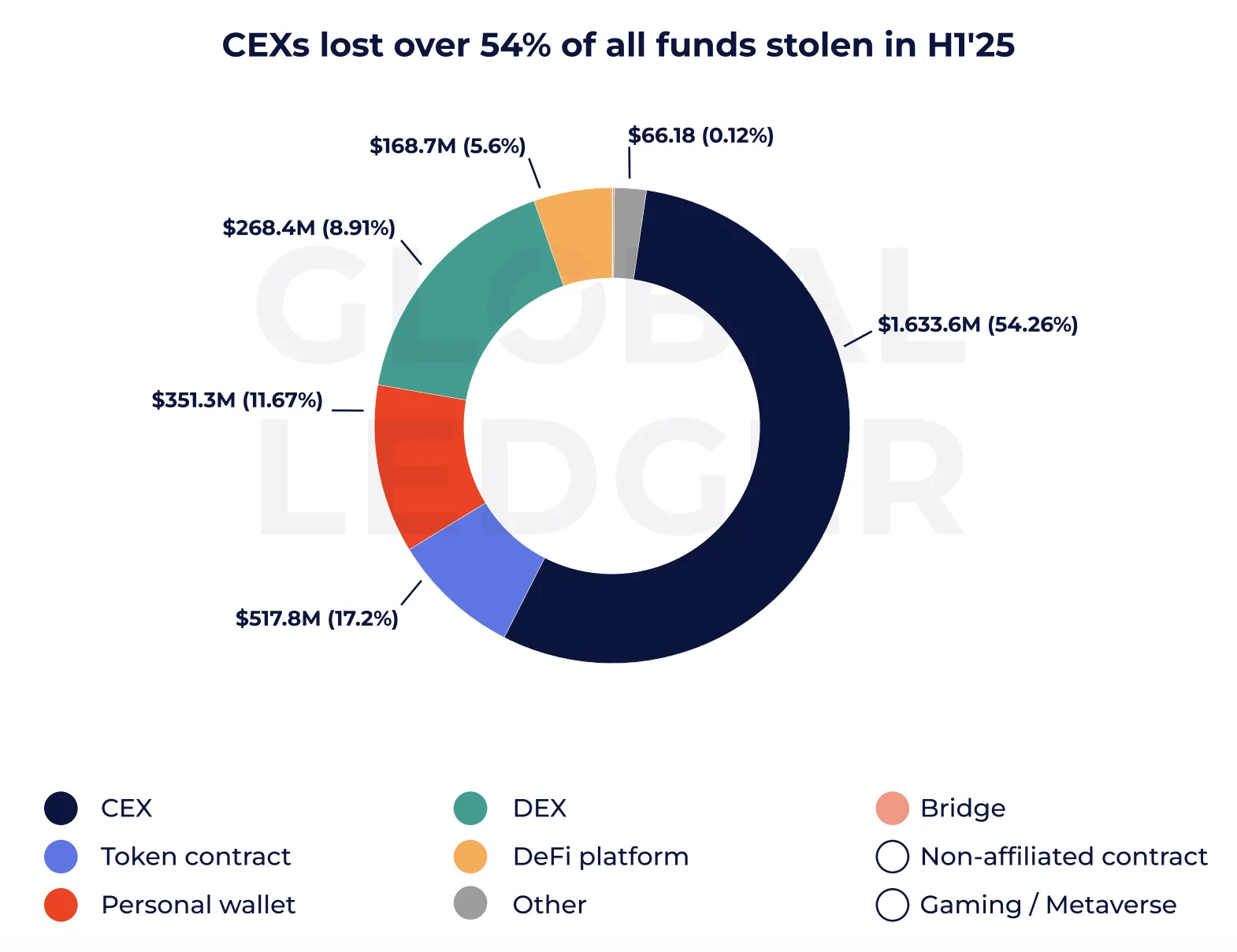

Централизованные биржи (CEX) — главные мишени киберпреступников. В первом полугодии на них пришлось 54,26% потерь — $1,63 млрд.

Источник: Global Ledger.

Источник: Global Ledger.

«CEX остаются основным каналом вывода украденных средств. Следует отдать должное многим платформам — они уже блокируют высокорисковые депозиты, превышающие внутренние пороговые значения риска, направляя их на ручную проверку. Однако это работает только при условии постоянного мониторинга. Даже кратковременная задержка (всего несколько минут) дает злоумышленникам критическое преимущество», — заявили аналитики.

Самым распространенным типом атак стала эксплуатация уязвимостей смарт-контрактов — 69,75%. Тем не менее она привела к «относительно умеренным» потерям в размере $365,5 млн, что составляет 12,15% от общего объема похищенных средств.

Вредоносные подписи транзакций встречались реже — 6,72%. Однако именно они нанесли наибольший финансовый ущерб — $1,46 млрд (или 48,51%).

Компрометация приватных ключей заняла второе место по количеству инцидентов. Из-за этого криптоиндустрия лишилась $650,05 млн (21,61%). За ней — рагпулы, которые стали причиной потери $514,07 млн (17,08%).

Однако все показатели искажены из-за инцидента Bybit, который значительно увеличил влияние категории вредоносных подписей. Без учета этого случая:

«Данные выявляют четкую тенденцию: злоумышленники переключаются с эксплуатации технических уязвимостей на системные слабости в управлении ключами, поведении подписантов транзакций и пользовательских интерфейсах», — отметили в Global Ledger.

В ходе исследования эксперты также выяснили, что основной инструмент хакеров для отмывания денег — кроссчейн-мосты. Через них прошло $1,5 млрд (50,1% украденных средств), что в 4,4 раза больше, чем через миксеры ($339 млн).

«Мосты вытесняют миксеры в качестве предпочтительного инструмента для масштабного отмывания средств — вероятно, из-за их скорости, ликвидности и меньшего регуляторного внимания», — к такому выводу пришли специалисты Global Ledger.

Около 15% ($453 млн) попали на CEX, а 5,6% ($170 млн) — в DeFi. При этом 53,6% украденных активов ($1,6 млрд) остаются неподвижными, возможно, в ожидании затишья для дальнейшего отмывания.

Некоторые мосты между блокчейнами уже начали бороться с мошенниками, например, блокируют подозреваемые кошельки. Но им сложно: с одной стороны, они хотят оставаться открытыми и децентрализованными, а с другой — вынуждены подстраиваться под требования регуляторов, говорится в отчете.

Напомним, в августе исследователи обнаружили нераскрытый взлом майнинг-пула LuBian на 127 426 BTC.